0

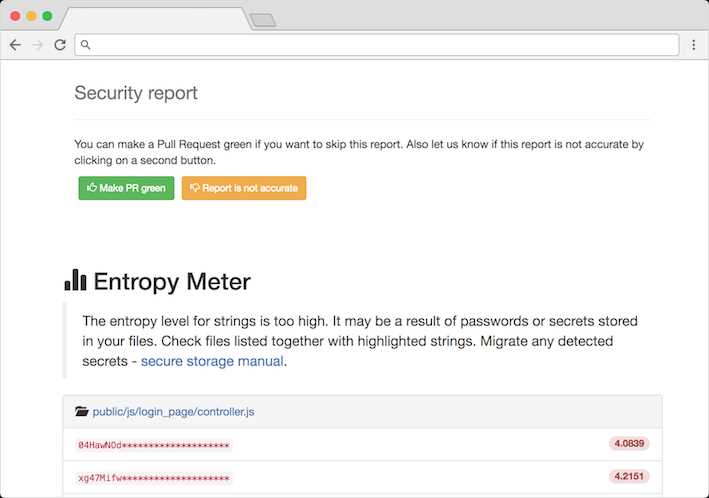

Понякога се случва случайно да въведете тайни или пароли в хранилището си.Препоръчителната най-добра практика е да не поемате тайните, това е очевидно.Но не винаги е толкова очевидно, когато имате голямо сливане, което чака да бъде прегледано.Този инструмент ви позволява да настроите уеб кука, която изчаква заявките за изтегляне и сканира всички интересни файлове, за да провери за изтеклата тайна.Всеки път, когато PR се актуализира, той отменя последните промени и генерира отчет.И двете действия за потвърждаване и отхвърляне задействат Slack известие, което позволява да се подобрят или коригират правилата за откриване на тайни.Доклад за потвърждение (ДА): Одобрете този доклад като валиден, откритите низове са действителни тайни.Отхвърляне на отчета (НЕ): Отхвърляне на отчета, откритите тайни не са идентификационни данни, а само идентификатори на обекти, съобщения или други непоследователни низове.Това ще помогне за подобряване на съотношението фалшиви положителни резултати.

repo-supervisor

Категории

Алтернативи на Repo-supervisor за Windows

0

truffleHog

Търси чрез git хранилища за тайни, копае дълбоко в историята на фиксирането и клоновете.Това е ефективно при намирането на тайни, извършени случайно.

0

Yelp's detect-secrets

detect-secrets е подходящо наречен модул за (изненада, изненада) откриване на тайни в кодовата база.

0

yara4pentesters

правила за идентифициране на файлове, съдържащи сочна информация като потребителски имена, пароли и т.н.

0

AWS Lab's git-secrets

git-secrets сканира извършването, извършването на съобщения и --no-ff обединява, за да предотврати добавянето на секрети във вашите git хранилища.

0

0

0

repo-security-scanner

Инструмент CLI, който открива тайни, случайно ангажирани с git repo, например пароли, частни ключове.